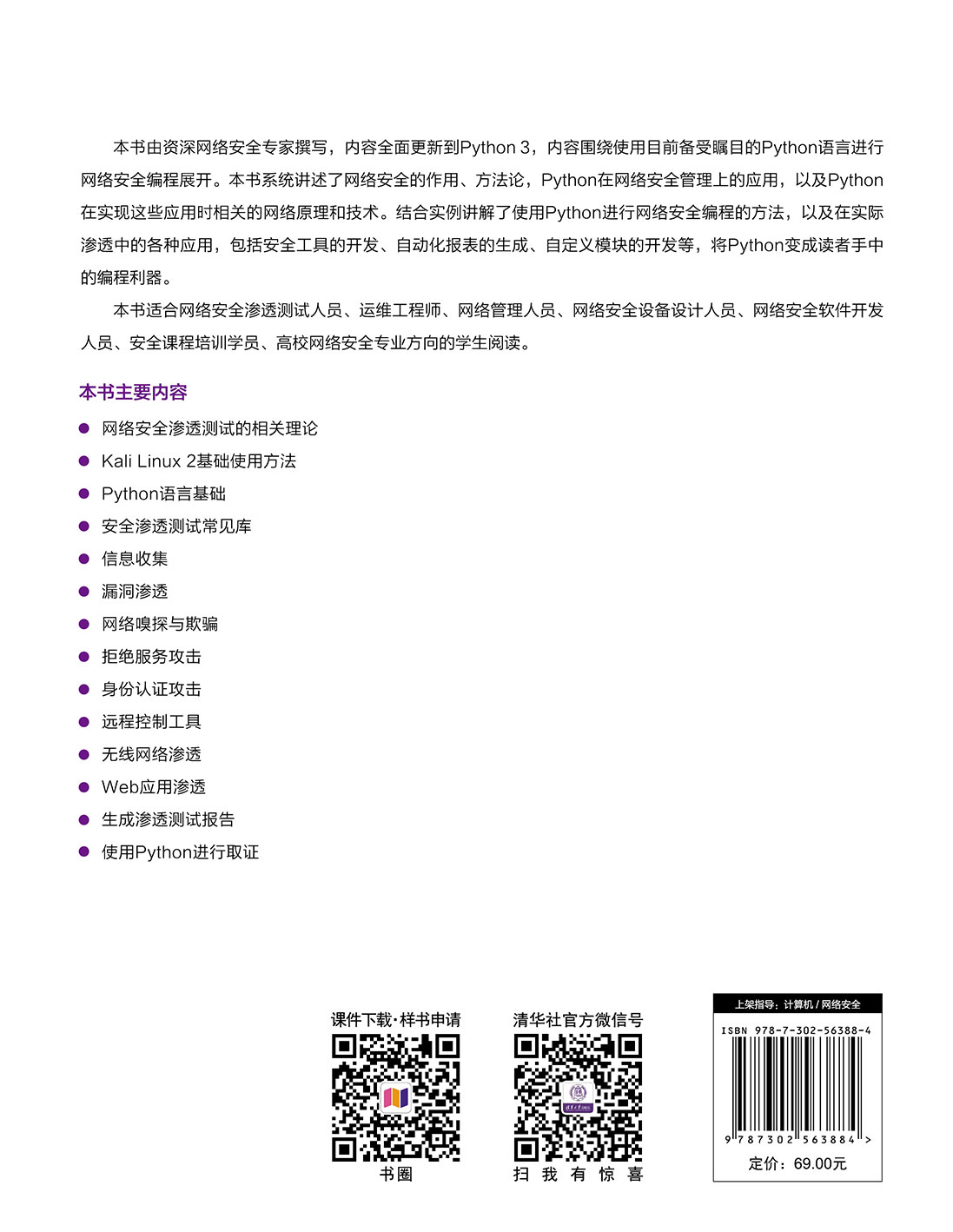

定价:69元

印次:2-4

ISBN:9787302563884

出版日期:2021.01.01

印刷日期:2024.07.09

图书责编:王中英

图书分类:零售

本书是资深网络安全教师多年工作经验的结晶。书中系统且深入地将 Python应用实例与网络安全相结合进行讲解,不仅讲述 Python的实际应用方法,而且从网络安全原理的角度分析 Python实现网络安全编程技术,真正做到理论与实践相结合。 全书共分为 16章。第 1章介绍网络安全渗透测试的相关理论;第 2章介绍 Kali Linux 2使用基础;第 3章介绍 Python语言基础;第 4章介绍使用 Python进行安全渗透测试的常见模块;第 5章介绍使用 Python实现信息收集;第 6章和第 7章介绍使用 Python对漏洞进行渗透;第 8章介绍使用 Python实现网络的嗅探与欺骗;第 9章介绍使用 Python实现拒绝服务攻击;第 10章介绍使用 Python实现身份认证攻击;第 11章介绍使用 Python编写远程控制工具;第 12章和第 13章介绍使用 Python完成无线网络渗透;第 14章介绍使用 Python完成 Web渗透测试;第 15章介绍使用 Python生成渗透测试报告;第 16章介绍 Python取证相关模块。 本书适合网络安全渗透测试人员、运维工程师、网络管理人员、网络安全设备设计人员、网络安全软件开发人员、安全课程培训人员、高校网络安全专业方向的学生阅读。

李华峰,多年来一直从事网络安全方面的教学与研究工作。他同时是一位资深的信息安全顾问和自由撰稿人,在网络安全部署、网络攻击与防御以及社会工程学等方面有十分丰富的实践经验。已出版的著作和译著包括:《精通Metasploit渗透测试(第2版)》《诸神之眼——Nmap网络安全审计技术揭秘》《Python渗透测试编程技术:方法与实践》《Wireshark网络分析从入门到实践》《Kali Linux 2网络渗透测试实践指南》等。

前言 为什么要写这本书 本书自第 1版出版后,反响热烈,版权输出到中国台湾。其间作者收到许多读者的电子邮件,有的读者对本书提出了宝贵的意见,指出了书中的一些不当之处,在对本书做修订之际,作者对这些读者表示衷心的感谢,并希望读者继续关注本书,不吝赐教。作者也同许多读者就本书做过较为深入的探讨,备感鼓舞和欣慰的同时深感写好一本书的不易。 随着时代的发展, Python 2.7已于 2020年 1月 1日正式停止官方维护,这也意味着 Python 2将被淘汰。因此作者对这本书做了一次大“手术”,这是自本书初稿完成后所做的最大一次修改。本次修改了初稿一半左右的篇幅,并将所有的案例使用 Python 3代码进行编写。本次修订时,虽然已仔细纠正其中的不当之处,但仍难免有不妥和错误之处,恳请读者批评指正。 本书提供了大量编程实例,这些内容与目前网络安全的热点问题相结合,既可以作为高等院校网络安全相关专业的教材,也适合作为网络安全工作者的参考用书。为了帮助读者高效学习本书内容,本书配套的案例代码以及作为高校教学配套使用的教案、讲稿和幻灯片已经上传到作者的公众号(邪灵工作室)中。读者可以通过关注本书作者的公众号下载相关资源。 阅读本书的建议 * 没有 Python基础的读者,建议从第 1章开始按顺序阅读并练习每一个实例。 * 有一定 Python基础的读者,可以根据实际情况有重点地选择阅读部分技术要点。 * 对于每一个知识点和项目案例,先通读一遍,以便有一个大概印象;然后将每一个知识点的示例代码在开发环境中操作,以便加深对知识点的理解。 读者对象 本书的读者群主要是网络...

第1章 概述·············································1

1.1 网络安全渗透测试······················1

1.2 开展网络安全渗透测试················3

1.2.1 前期与客户的交流··································4

1.2.2 收集情报······························································5

1.2.3 威胁建模······························································5

1.2.4 漏洞分析······························································6

1.2.5 漏洞利用······························································6

1.2.6 后渗透攻击·························································································6

1.2.7 报告··································································································7

1.3 网络安... 查看详情

电子书

电子书

在线购买

在线购买

分享

分享